Notre offre de conseil sur le Cyber Response Planning (CRP)

Planification de la réponse cybernétique (CRP)

En 2012 déjà, Robert Mueller (directeur du FBI) avait déclaré : "Il n'y a que deux types d'entreprises. Celles qui ont déjà été piratées et celles qui vont l'être". En 2015, Jahn Chambers, alors PDG de Cisco Systems, a renchéri en déclarant : "Il n'y a que deux types d'entreprises. Celles qui ont déjà été piratées et celles qui ne savent pas qu'elles ont été piratées".Ces déclarations sont toujours aussi actuelles qu'au moment où elles ont été prononcées. Selon des enquêtes récentes, seules 30 % des entreprises ont pris des mesures préventives en matière de détection, de défense et de gestion des cyberattaques. Il faut environ 200 jours (277 jours en moyenne, soit environ neuf mois, selon le rapport 2022 d'IBM sur la sécurité des données) pour que les incidents de sécurité informatique soient détectés.

Les cyberattaques ne cessent d'augmenter depuis des années et causent des dommages financiers et de réputation très importants aux entreprises concernées. Rien qu'en Allemagne, le montant annuel des dommages est passé de "encore" 103 milliards d'euros en 2019 à plus de 200 milliards d'euros en 2022.

Les cyberattaques ne cessent d'augmenter depuis des années et causent des dommages financiers et de réputation très importants aux entreprises concernées. Rien qu'en Allemagne, le montant annuel des dommages est passé de "encore" 103 milliards d'euros en 2019 à plus de 200 milliards d'euros en 2022.

Selon une étude récente d'IBM datant de 2022, une attaque de ransomware réussie coûte en moyenne 4,54 millions de dollars américains aux entreprises concernées. La rançon elle-même n'est pas encore prise en compte dans cette somme.

Entre 2021 et 2022, le volume de ransomware a augmenté d'environ 13 %. C'est plus que les cinq années précédentes réunies. Neuf entreprises sur dix (88 %) ont été touchées par des attaques en 2020/2021. En 2018/2019, les trois quarts (75 %) en ont été victimes. Ce sont les résultats d'une étude représentative de l'association numérique Bitkom, pour laquelle plus de 1000 entreprises de tous les secteurs ont été interrogées.

-

Logiciels malveillants (virus, vers, etc. - en partie polymorphes)

-

Hameçonnage

-

Déni de service distribué (DDoS)

-

Injection SQL

-

Cross-Site-Scripting (XSS)

En 2022, l'assureur industriel Allianz Global Corporate & Specialty a classé les cyberincidents identifiés comme le plus grand risque commercial, bien avant les catastrophes naturelles ou l'apparition d'une autre pandémie.

Les crises géopolitiques telles que la guerre en Ukraine et la guerre commerciale entre les États-Unis et la Chine font le reste. Derrière les cyberattaques à motivation politique se cachent souvent des acteurs étatiques qui peuvent disposer de ressources nettement plus importantes, tant financières que techniques. Cela leur permet d'utiliser des méthodes d'attaque sophistiquées, y compris les APT et les "exploits du jour zéro" (vulnérabilités inconnues jusqu'à présent), ainsi que des logiciels malveillants avancés.

Dans le Darknet/le Web profond, l'économie souterraine s'est développée ces dernières années et propose des services de cybercriminalité à la demande. Il n'a jamais été aussi facile d'obtenir les "outils" nécessaires à une cyber-attaque. Le chiffre d'affaires annuel de la cybercriminalité en tant que service est actuellement estimé à environ 3 milliards de dollars américains.

Suite à cette situation de menace massive persistante, diverses mises à jour/modifications des dispositions légales ou réglementaires ont été ou sont effectuées. Celles-ci obligent de plus en plus d'entreprises à considérer le thème de la gestion structurée d'une cyberattaque et à mettre en œuvre des systèmes de gestion correspondants.

Il convient de souligner ici :

-

"Directive relative à des mesures visant à assurer un niveau élevé commun de cybersécurité dans l'Union (directive NIS 2)

-

Loi sur la mise en œuvre de la norme NIS2 de l'UE et le renforcement de la cybersécurité (NIS2UmsuCG) - actuellement sous forme de projet de loi

-

Loi sur la sécurité informatique 2.0

-

Loi sur la résilience opérationnelle numérique (DORA)

Notre prestation de conseil CRP

Nous élaborons avec vous des solutions individuelles adaptées à vos besoins dans cet environnement (informatique) complexe. Nous vous soutenons dans la mise en place du Cyber Response Planning et du Cyber Incident Response Management (CIRM). Grâce à notre longue expérience, nous vous aidons à introduire, à développer ou à évaluer votre CRP ou CIRM existant. Ce faisant, nous considérons bien entendu aussi les interfaces correspondantes avec d'autres disciplines de gestion telles que, entre autres, la gestion de la continuité des activités (BCM), la gestion de la continuité des services informatiques (ITSCM) et la gestion de crise (GdC).Notre coaching CRP

Lors de la réalisation de projets, nos experts en informatique ont toujours en ligne de mire l'acquisition d'un savoir-faire interne. Notre objectif est que vous appreniez de nous les connaissances nécessaires sur le processus de gestion pendant la réalisation du projet et que vous puissiez ensuite mettre directement en pratique ce que vous avez appris. Les nouveaux processus ne rencontrent pas toujours un écho positif unanime. D'après notre longue expérience, le meilleur moyen de dissiper le scepticisme interne est de créer une prise de conscience correspondante chez les collaborateurs. Selon la citation d'Antoine de Saint-Exupéry "Si tu veux construire un bateau, ne rassemble pas les hommes pour trouver du bois, attribuer les tâches et répartir le travail, mais enseigne-leur la nostalgie de la mer vaste et infinie" - n'hésitez pas à nous contacter si vous avez besoin d'aide pour la préparation et la réalisation de mesures de sensibilisation.Quels sont les trois principaux arguments en faveur de la CRP ?

Quels sont les trois principaux arguments en faveur de la CRP ? Le Cyber Response Planning crée des structures organisationnelles et humaines permettant de réagir rapidement et efficacement aux cyber-attaques. Cela comprend l'identification de l'incident, le confinement de la menace, la restauration des systèmes affectés et la minimisation de l'impact sur les activités de l'entreprise.-

Le confinement rapide et la minimisation de l'impact peuvent être essentiels à la survie de l'entreprise

-

Respect des conditions requises pour une "cyber-assurance"

-

Respect des exigences légales et/ou réglementaires

Pourquoi le CRP est-il si important ?

Le CRP est si important car il peut faire la différence entre une réaction efficace à une cyberattaque et des conséquences graves pour une entreprise. Il permet une détection rapide des attaques ainsi que des contre-mesures appropriées pour limiter les dommages.Les entreprises qui planifient une prévoyance se focalisent souvent sur la simple gestion (réponse) d'une cyberattaque. C'est problématique, car cela ne représente qu'une partie d'une approche globale de la cybersécurité et il manque par exemple la prévention et la détection.

Le Cyber Response Planning ne se concentre donc pas uniquement sur la réaction après un incident, mais également sur la prévention des attaques et la détection précoce des menaces. Sans une stratégie proactive qui intègre la prévention, la surveillance, la détection et la réponse, les entreprises sont plus vulnérables aux attaques.

Qu'est-ce que le CRP exactement ?

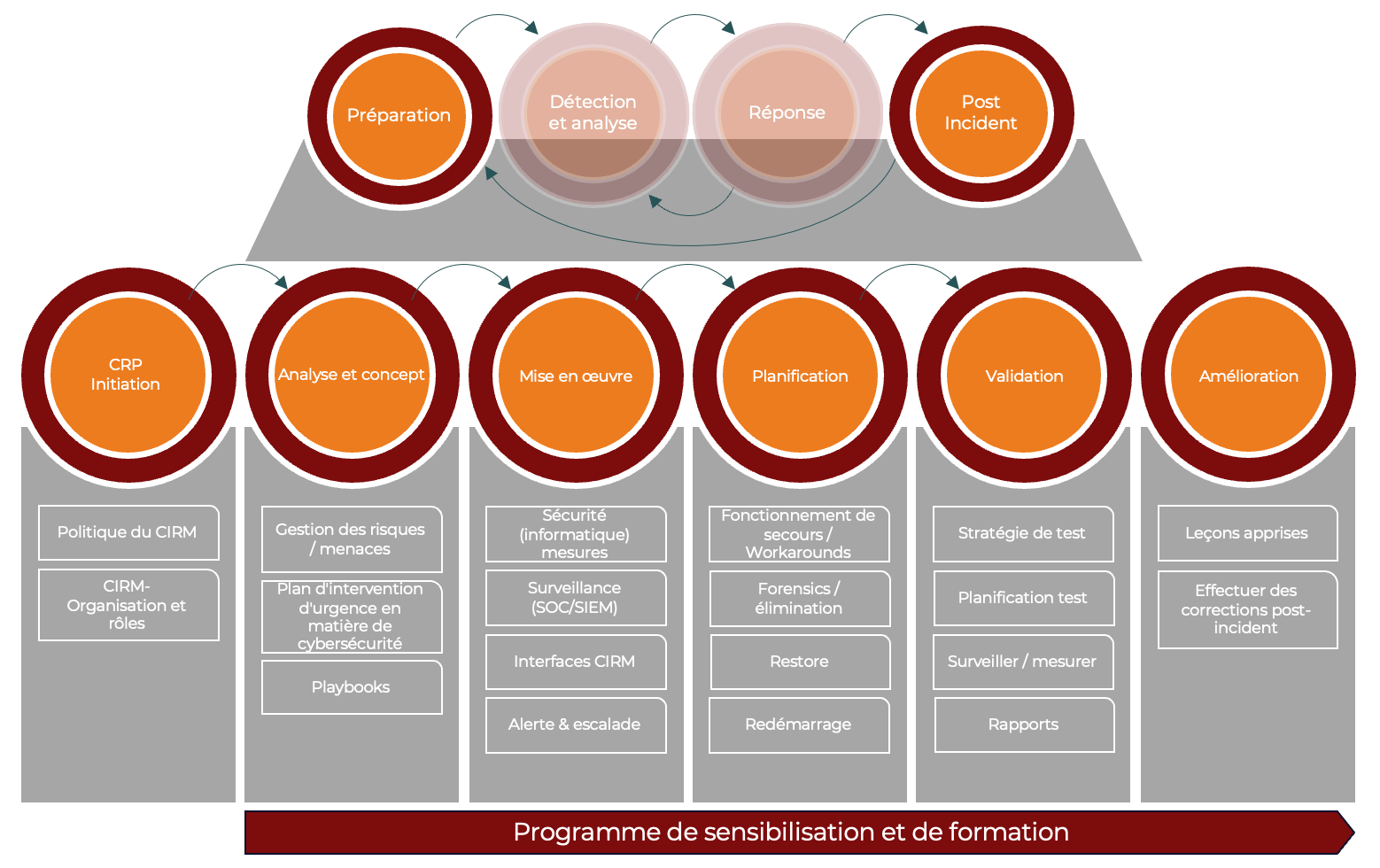

Le Cyber Response Planning (CRP) est la planification et la préparation proactives et systématiques de mesures afin de pouvoir réagir efficacement aux cyberattaques. Il vise à anticiper les incidents de sécurité et à développer des mesures préparatoires afin d'empêcher la survenue d'incidents de sécurité (informatique) ou du moins d'en minimiser l'impact.Le CRP est la base d'une gestion efficace des réponses aux cyberincidents. Le CRP décrit donc la phase de "préparation" dans la gestion des réponses aux cyberincidents. Le CRP permet de mettre en place, de tester et d'améliorer le CIRM. En outre, le CRP crée la capacité de surveillance continue des attaques. Cela comprend entre autres

-

Mise en place d'une structure organisationnelle pour la préparation et la réponse

-

Identification et évaluation continues des menaces et des cyber-risques

-

Création et mise à jour de plans détaillés pour se préparer aux différents types de cyberattaques

-

Utilisation de technologies et d'outils de sécurité pour identifier les incidents et y répondre

-

Planification et réalisation de tests réguliers et d'exercices de simulation

-

Formations régulières et mesures de sensibilisation

Et quels sont les objectifs du CRP ?

Le CRP ne peut pas empêcher totalement les cyber-attaques. Il n'y a pas de sécurité à 100 % et il faut dire honnêtement que des dommages peuvent survenir. Mais le fait qu'il y ait ou non une réaction planifiée et testée aux cyberattaques fait une grande différence.En principe, la CRP poursuit plusieurs objectifs essentiels. Il s'agit entre autres de

-

renforcer la résistance de l'entreprise aux cyberattaques

-

minimiser les dommages et réduire les pertes de données, les pertes financières et les perturbations des processus opérationnels

-

Assurer la continuité des activités et la survie de l'entreprise

-

Respecter les exigences légales et réglementaires

-

Protéger la réputation et la confiance des clients

Quels sont les avantages pour une entreprise d'avoir un CRP établi ?

Un CRP établi offre toute une série d'avantages aux entreprises. Parmi ceux-ci, on peut citer-

Une réaction rapide et efficace aux cyber-attaques

-

Minimisation de l'impact et des dommages sur l'entreprise

-

Des employés conscients de la sécurité

-

Réduction des coûts grâce à la prévention des cyberattaques

-

Une plus grande résilience face aux cyber-attaques

-

Conformité en cas d'exigences vis-à-vis des régulateurs et des partenaires contractuels

En quoi consiste la mise en œuvre d'un CRP ?

Nos experts qualifiés vous aident à mettre en œuvre ou à développer votre CRP à l'aide de notre modèle de procédure qui réunit toutes les exigences des normes ou directives suivantes.-

National Institute of Standards and Technology, publication spéciale 800-61, révision 2, Guide de gestion des incidents de sécurité informatique (NIST 800-61)

-

Cadre de cybersécurité du NIST

-

Directives de l'institut SANS

Initiation à la CRP

L'initiation est la base d'une mise en œuvre réussie du CRP. Sous la forme d'une CRP Policy, le management mandate la mise en œuvre du CRP dans l'entreprise. L'organisation structurelle et les étapes du processus sont documentées dans la CRP-Policy. Elle définit également les mesures à prendre pour maintenir le processus CRP, le surveiller (monitoring) et l'améliorer en permanence.Analyse et concept

La phase d'analyse consiste à identifier et à analyser toutes les menaces et tous les scénarios d'attaque actuels. On évalue la probabilité qu'un risque se produise et l'impact qu'il aurait s'il se réalisait. En fonction des menaces identifiées, les playbooks sont adaptés.Mise en œuvre

La phase d'implémentation dans le CRP est l'étape au cours de laquelle les mesures de sécurité (informatique) planifiées sont mises en œuvre de manière opérationnelle. Elle comprend toutes les mesures de protection, de prévention, de détection et d'alerte/d'escalade, telles que le centre opérationnel de sécurité (SOC), le SIEM et la surveillance technique. Cette phase est cruciale, car c'est là que les réflexions et résultats théoriques et stratégiques des phases précédentes sont transformés en mesures et changements concrets au sein de l'organisation.Planification

Dans le cadre de la phase de planification, une planification détaillée et documentée est établie pour une éventuelle exploitation de secours, le déroulement du nettoyage des systèmes, la restauration des données et le redémarrage des infrastructures, des systèmes et des applications informatiques.Validation

La phase de validation du CRP permet de vérifier si les mesures de suivi et de sécurité (informatique) mises en place sont efficaces, effectives et appropriées. Cette phase comprend des tests et des audits réguliers. Cette phase est essentielle pour l'amélioration continue du niveau de sécurité et garantit que l'organisation peut réagir aux nouveaux défis et à l'évolution des menaces. La validation et l'adaptation régulières des stratégies de sécurité sont essentielles pour maintenir un niveau élevé de cybersécurité.Amélioration

La phase d'amélioration vise à améliorer en permanence le processus de planification des cyber-réponses et la gestion des cyber-réponses aux incidents de l'organisation. L'amélioration continue (KVP ou cycle PDCA) est le principe clé de tous les systèmes de gestion modernes. Les résultats de la phase de validation du CRP et de la phase post-incident résultant de la gestion des incidents survenus sont intégrés dans cette phase. Toutes les informations sont utilisées pour identifier les potentiels d'amélioration. Des améliorations constantes permettent d'accroître l'efficacité globale du CRP et du CIRM.Programme de sensibilisation et de formation

La mise en œuvre de mesures régulières de sensibilisation et de formation sont des éléments essentiels dans le contexte du Cyber Response Planning. Plus de 80 % des cyberattaques réussies sont dues à des erreurs humaines. Les mesures de formation et de sensibilisation permettent aux collaborateurs d'identifier les cybermenaces potentielles et d'y réagir correctement. La formation dans le cadre du CRP prépare les employés à réagir rapidement et efficacement aux incidents, ce qui contribue à minimiser les dommages.Une entreprise qui investit dans la formation de son personnel démontre son engagement envers la cybersécurité, ce qui renforce la confiance des clients et des partenaires.